Quelle: shutterstock/deepadesigns

Artikel • ...Die Anwender-Perspektive

Wie man das Immunsystem eines Krankenhauses gesund hält

„Medizin wird in Bezug auf die IT hochgradig vernetzt betrieben, egal in welche Abteilung man schaut“, so Stefan Bücken, IT-Sicherheitsbeauftragter des Universitätsklinikums Erlangen.

Bericht: Marcel Rasch

Noch vor einigen Jahren konnte man medizintechnische Systeme isoliert betrachten, inzwischen ist diese Sichtweise nicht mehr möglich. „Die medizintechnischen Systeme müssen Daten austauschen, um Befunde oder Ergebnisse in irgendeiner Form für die ärztliche Betreuung des Patienten verfügbar zu machen“, betont Bücken. „Aus Sicht der IT-Abteilung ist ein Krankenhaus heutzutage wie ein ganz normales Unternehmen zu betrachten. Wir stehen in Bezug auf die Vernetzung unserer Systeme vor denselben technischen Problemen wie die Autoindustrie oder andere Wirtschaftszweige“, so der IT-Sicherheitsbeauftrage, „in der Medizin sind jedoch die erweiterten Risiken einer medizinischen Behandlung zu berücksichtigen. Zudem sind technische Konzepte zum übergreifenden Betrieb von vernetzten Systemen in der Medizintechnik erst in der Entstehung.“

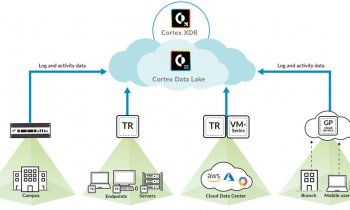

Ein aktuelles Problem sieht er klar in der zunehmenden Nutzung von Cloud-Lösungen. „Diese komplett sicher zu gestalten, ist die größte Herausforderung, vor der wir momentan stehen“, so Bücken. Die sogenannte „Medical Device Isolation Architecture“ zur Absicherung von vernetzter Medizintechnik betrachtet er zudem als nicht zukunftstauglich. „Schaut man sich die Entwicklungen der letzten Jahre an, so haben wir es heute einfach nicht mehr mit definierten IT-Inseln zu tun. Wir können nicht mehr einzelne Abteilungen, beispielsweise die Radiologie, mit einem abgegrenzten MRT und definierten Schnittstellen betreiben, sondern wachsen immer mehr in eine Nutzung von vernetzten Service-Strukturen hinein, die über die eigenen Systemgrenzen hinausreicht. Neben der Nutzung von Cloud-Diensten stellt hierbei auch das große Feld der Systeme, die dem Internet of Things (IoT) zugerechnet werden können, eine besondere Herausforderung dar. Datenschutz- und Datensicherheitsproblemstellungen sind hierbei ähnlich, egal, ob es sich um vernetzte Infusionspumpen oder die Auswertung von Diagnostikdaten irgendwo in einer Cloud handelt.“

Notwendiger Diskussionsbedarf

Doch wie sicher kann man Krankenhäuser machen? Die völlige Abschirmung blockiere den medizinischen Fortschritt, doch eine Open-Door Politik sei ebenfalls keine Lösung, so Bücken. Immerhin können Störungen im Betrieb eines Krankenhauses schnell lebensbedrohliche Auswirkungen für die Patienten haben. „Wir müssen uns um diese Strukturen in nächster Zeit sehr ernsthaft Gedanken machen“, stellt Bücken heraus.

Ein erster Schritt zu einer verbesserten Absicherung von Medizintechniksystemen im Netzwerk ist mit der Veröffentlichung der Norm IEC 80001-1 vor einigen Jahren getan worden. Diese Norm beschreibt das Risikomanagement für den vernetzten Betrieb von Medizinprodukten. Auch das deutsche IT-Sicherheitsgesetz, die EU-Cyber-Sicherheits-Richtlinie (NIS-Richtlinie) oder die EU-Datenschutz-Grundverordnung, die ab 2018 geltendes Recht ist, führen dazu, dass die zunehmende, IT-technische Vernetzung im Gesundheitswesen auf breiter Front diskutiert wird. „Allerdings“, so Bücken, „sind organisationsfokussierte Managementsysteme nur ein Teil der Lösung, da Papier oftmals geduldig ist. Notwendig sind darüber hinaus schlüssige Basistechnologiekonzepte, die konsequent zur Anwendung kommen. Zwar gibt es auch derzeit schon tragfähige, technische Absicherungsverfahren, allerdings arbeitet jeder Anbieter von medizintechnischen Systemen mehr oder weniger nach seiner eigenen Fasson. In den Krankenhäusern müssen diese Konzepte jedoch zu einem sinnvollen Ganzen zusammengeführt werden. Ob die bisherigen, diversifizierten Lösungen auf lange Sicht Bestand haben werden, wird sich zeigen.“

Spagat zwischen Anwender und Hersteller

Die Hersteller versuchen daher das Problem jetzt über ihr Risikomanagement und Only-Read-Systeme zu lösen. Dies ist aber nicht weit genug gedacht

Stefan Bücken

Soweit die Sicht der Anwender. „Die Herstellerperspektive sieht noch einmal ganz anders aus“, hebt Bücken hervor. „Die Entwicklung und der Vertrieb von Medizintechnikprodukten ist hochgradig reglementiert. Hersteller müssen ein umfangreiches Normenwerk einhalten, Risikomanagementverfahren anwenden und Zulassungsverfahren bestehen. Jede Änderung am System zwingt die Firmen, erneut umfangreiche Kontroll- und Validierungsprozesse durchzuführen. Ein Ansatz, der im innovativen Umfeld der Medizintechnik, z.B. vor dem Hintergrund einer sich schnell verändernden IT-Bedrohungslage, mittelfristig kaum Bestand haben dürfte“, erklärt er.

Vor allem die Ausrichtung auf die internationalen Märkte macht es den Herstellern oft schwer, da jedes Land sein eigenes Zulassungsverfahren hat. „Es ist ja verständlich, dass der Hersteller, wenn er es mit seinem Produkt endlich über alle Zulassungshürden geschafft hat, möglichst nichts mehr daran verändern möchte. Tut er das, muss er mit dem Zulassungsverfahren möglicherweise von vorne beginnen“, führt der Sicherheitsbeauftragte aus. Andererseits birgt jedoch beispielsweise das Fehlen regelmäßiger Softwareaktualisierungen große Gefahren für die IT-Sicherheit. Es entstehen in einem Krankenhausnetzwerk immer wieder Sicherheitslücken, die adäquat abgesichert werden müssen. Solche Probleme diskutieren wir momentan mit den Medizintechnikern, denn hier wird teilweise weiterhin Windows XP eingesetzt, das, wie jedem bekannt ist, von Microsoft seit April 2014 offiziell nicht mehr unterstützt wird“, stellt Stefan Bücken heraus. „Die Hersteller versuchen daher das Problem jetzt über ihr Risikomanagement und Only-Read-Systeme zu lösen. Dies ist aber nicht weit genug gedacht. Das System ist zwar nach einem Neustart wieder in seinem Ursprungszustand, solange es aber in einem „Rund-um-die-Uhr-Betrieb“ aktiv ist, ohne weitere Absicherungsmaßnahmen im laufenden Betrieb auch relativ leicht angreifbar.“

„Oder stellen Sie sich ein Krankenhaus vor, bei dem alle Systeme auf Windows 10 basieren. Je nach gewählter Systemvariante würden die Rechner in einem Klinikum nach der Updatestrategie von Microsoft alle 6 Monate ein Betriebssystemupdate erfahren. Das kann in einer komplexen, heterogenen IT-Umgebung, wie der eines Krankenhauses, nicht funktionieren. Hersteller und Betreiber müssen sich daher zukünftig sehr viel intensiver austauschen“.

Haftungsfrage ungeklärt

Wie so oft liegt die Tücke im Detail. „Die Haftungsfrage ist hochinteressant. Sicherlich hat das Krankenhaus als Betreiber eine Sorgfaltspflicht zu erfüllen. Die Medizinproduktegesetzgebung sieht allerdings vor, dass der Hersteller für sein Produkt die Verantwortung übernimmt und genau definieren muss, wie es sicher zu betreiben ist. Das Krankenhaus integriert ein solches Medizinprodukt jedoch in ein heterogenes IT-Ökosystem. Hier können konkurrierende Vorgaben der Hersteller schnell zu sich ausschließenden Konfigurationsanforderungen führen. Will man dem medizinischen Personal die für eine exzellente medizinische Versorgung nötige Technologie zur Verfügung stellen, ist dies eine echte Herausforderung“, beschreibt Bücken die Fakten. So weiß man in Zeiten hochvernetzter Technologie eigentlich nur eines: Die Technik entwickelt sich schneller, als der Mensch und das Krankenhaus mit seinen Bedürfnissen und Sicherheitsinteressen hinterherkommt.

Profil:

Dr. Stefan Bücken ist seit 2015 der IT-Sicherheitsbeauftragte des Universitätsklinikums Erlangen. Bevor er diese Aufgabe übernommen hat, leitete er 8 Jahre lang verantwortlich die Abteilung Systemtechnik im gleichen Haus und war in dieser Zeit für die Koordination der operativen IT-Sicherheit zuständig. Er ist u.a. ausgebildeter Krankenhausmanager und Mitglied des UP-KRITIS Branchenarbeitskreises „Medizinische Versorgung“. Seinen technisch-fachlichen Hintergrund hat er neben der Medizininformatik in der Umwelt-, Labor- und Bioinformatik.

21.04.2017